Настройка 802.1X MAC аутентификации

Для авторизации устройств в сети обычно используется протокол 802.1x, поддерживающий различные режимы аутентификации - по MAC адресу устройства, по имени и паролю пользователя, по сертификату или через сервер портала.

Для устройств не поддерживающих работу супликанта 802.1x используется аутентификация по МАС-адресу, в этом случае не требуется настройка оконечного устройства, и настраивается только коммутатор подключения и сервер авторизации. В данном примере используется Cisco ISE версии 3.1.

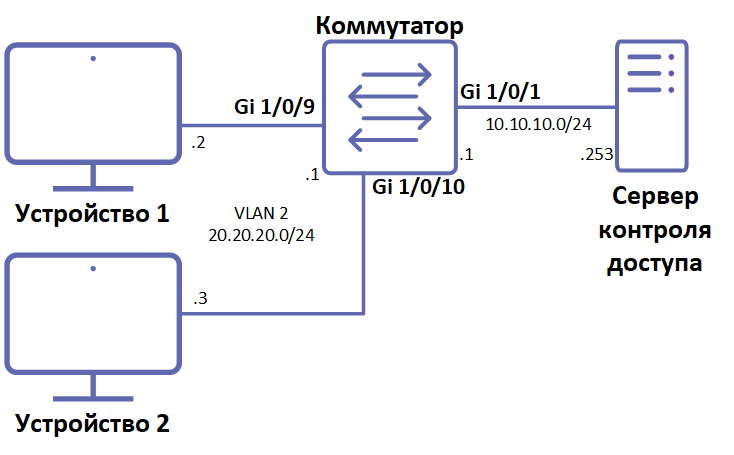

Топология

Процедура настройки

Для настройки необходимо настроить IP-интерфейс и подключение к радиус серверу с адресом 10.10.10.253, по стандартным портам (1812, 1813) и с секретной фразой "secret":

FPN_FCS_1#conf t

FPN_FCS_1(config)#interface vlan 1

FPN_FCS_1(config-if)#no ip address dhcp

FPN_FCS_1(config-if)#ip address 10.10.10.1 255.255.255.0

FPN_FCS_1(config-if)#exit

FPN_FCS_1(config-if)#radius-server host 10.10.10.253 key secret usage dot1.x

FPN_FCS_1(config-if)#radius-server host source-interface vlan 1

FPN_FCS_1(config-if)#exit

Для пользователей которые не смогли авторизоваться, можно настроить ограниченный доступ к сети в гостевом VLAN (например для устройств которым требуется скачать супликант). Для этого необходимо назначить один из VLAN гостевым (доступ к L3 интерфейсу для не авторизованных устройств будет закрыт, но они смогут получить доступ к другим устройствам в том же L2 домене). Так же можно изменить время ожидания коммутатором авторизации до перевода порта в гостевой VLAN командой dot1x guest-vlan timeout (по умолчанию 180секунд):

FPN_FCS_1(config)#dot1x guest-vlan timeout 30

FPN_FCS_1(config)#interface vlan 3

FPN_FCS_1(config-if)#dot1x guest-vlan

FPN_FCS_1(config-if)#exit

Необходимо так же глобально включить авторизацию с использованием 802.1X (dot1x system-auth-control). Так же можно включить отправку трап сообщений для системы мониторинга по событиям авторизации:

FPN_FCS_1(config)#dot1x system-auth-control

FPN_FCS_1(config)#dot1x traps authentication failure 802.1x mac

FPN_FCS_1(config)#dot1x supplicant traps authentication failure

FPN_FCS_1(config)#dot1x supplicant traps authentication success

Для авторизации по МАС-адресу коммутатор должен отправить на сервер авторизации данные учетной записи для проверки прав доступа, включающих Username и Password. В качестве Username используется МАС-адрес устройства, однако различные сервера авторизации принимают информацию о МАС-адресе устройства в разных форматах, коммутатор позволяет изменить формат отправки (символы нижнего или верхнего регистра, разделитель, и количество символов между разделителями). Например зададим формат по 2 символа с разделителем ":" и группами по 2 символа:

FPN_FCS_1(config)#dot1x mac-auth eap username groupsize 2 separator : uppercase

Так же зададим пароль для устройств использующих МАС-аутентификацию:

FPN_FCS_1(config)#dot1x mac-auth password Password123

Затем необходимо настроить дополнительные параметры и режимы авторизации на портах коммутатора, определить возможность работы на них гостевого VLAN, порядок используемых методов авторизации в нашем примере только МАС, однако можно задать последовательность, например сначала 802.1x, если не успешно по МАС адерсу. И последнее - включить авторизацию на порту командой dot1x port-control auto:

FPN_FCS_1(config)#interface range GigabitEthernet1/0/9 - 10

FPN_FCS_1(config-if-range)#dot1x guest-vlan enable

FPN_FCS_1(config-if-range)#dot1x authentication mac

FPN_FCS_1(config-if-range)#dot1x port-control auto

Опционально включим режим portfast для spanning-tree и зададим VLAN доступа:

FPN_FCS_1(config-if-range)#spanning-tree portfast

FPN_FCS_1(config-if-range)#switchport access vlan 2

Если все пользователь не смог авторизоваться (учетная запись для него не существует) в выодах мы увидим что порт коммутатора находится в VLAN 3 (гостевом):

FPN_FCS_1#23-Jan-2023 18:38:23 %SEC-W-SUPPLICANTUNAUTHORIZED: MAC 3c:18:a0:90:11:11 was rejected on port gi1/0/9 due to wrong user name or password in Radius server

FPN_FCS_1#show vlan tag 3

Created by: D-Default, S-Static, G-GVRP, R-Radius Assigned VLAN, V-Voice VLAN

Vlan Name Tagged Ports UnTagged Ports Created by

---- ----------------- ------------------ ------------------ ----------------

3 3 gi1/0/9-10 S

В случае успеха порты будут в VLAN 2, а статус авторизации на порту будет "Authorized":

FPN_FCS_1#show vlan tag 2

Created by: D-Default, S-Static, G-GVRP, R-Radius Assigned VLAN, V-Voice VLAN

Vlan Name Tagged Ports UnTagged Ports Created by

---- ----------------- ------------------ ------------------ ----------------

2 2 gi1/0/2-24 S

FPN_FCS_1#show dot1x detailed

Authentication is enabled

Authenticator Global Configuration:

Authenticating Servers: Radius

MAC-Based Authentication:

Type: Eap

Username Groupsize: 2

Username Separator: :

Username case: Uppercase

Password: MD5 checksum 42f749ade7f9e195bf475f37a44cafcb

Unauthenticated VLANs:

Guest VLAN: VLAN 3, timeout 30 sec

Authentication failure traps are enabled for 802.1x, mac

Authentication success traps are disabled

Authentication quiet traps are disabled

Supplicant Global Configuration:

Supplicant Authentication success traps are enabled

Supplicant Authentication failure traps are enabled

gi1/0/1

Authenticator is disabled

Supplicant is disabled

Authenticator Configuration:

Host mode: multi-host

Authentication methods: 802.1X

Port Administrated Status: force-authorized

Guest VLAN: disabled

VLAN Radius Attribute: disabled

Open access: enabled

Server timeout: 30 sec

Port Operational Status: authorized

Reauthentication is disabled

Reauthentication period: 3600 sec

Silence period: 0 sec

Quiet period: 60 sec

Interfaces 802.1X-Based Parameters

Tx period: 30 sec

Supplicant timeout: 30 sec

Max req: 2

Authentication success: 0

Authentication fails: 0

Supplicant Configuration:

retry-max: 2

EAP time period: 30

Supplicant Held Period: 60

...

gi1/0/9

Authenticator is enabled

Supplicant is disabled

Authenticator Configuration:

Host mode: multi-host

Authentication methods: mac

Port Administrated Status: auto

Guest VLAN: enabled

VLAN Radius Attribute: disabled

Open access: disabled

Server timeout: 30 sec

Port Operational Status: authorized

Reauthentication is disabled

Reauthentication period: 3600 sec

Silence period: 0 sec

Quiet period: 60 sec

Interfaces 802.1X-Based Parameters

Tx period: 30 sec

Supplicant timeout: 30 sec

Max req: 2

Authentication success: 6

Authentication fails: 4

Supplicant Configuration:

retry-max: 2

EAP time period: 30

Supplicant Held Period: 60

gi1/0/10

Authenticator is enabled

Supplicant is disabled

Authenticator Configuration:

Host mode: multi-host

Authentication methods: mac

Port Administrated Status: auto

Guest VLAN: enabled

VLAN Radius Attribute: disabled

Open access: disabled

Server timeout: 30 sec

Port Operational Status: authorized

Reauthentication is disabled

Reauthentication period: 3600 sec

Silence period: 0 sec

Quiet period: 60 sec

Interfaces 802.1X-Based Parameters

Tx period: 30 sec

Supplicant timeout: 30 sec

Max req: 2

Authentication success: 7

Authentication fails: 2

Supplicant Configuration:

retry-max: 2

EAP time period: 30

Supplicant Held Period: 60

Просмотреть статус пользователей можно командой show dot1x users:

FPN_FCS_1#show dot1x users

MAC Auth Auth Session VLAN

Port Username Address Method Server Time

-------- ---------------- ----------------- ------ ------ -------------- ----

gi1/0/9 3C:18:A0:90:11:1 3c:18:a0:90:11:11 MAC Remote 00:01:38

1

gi1/0/10 50:A0:30:03:BA:A 50:a0:30:03:ba:ae MAC Remote 00:05:31

E

Итоговая конфигурация коммутатора

config-file-header

FPN_FCS_1

v3.1.0.39 / RLINUX_930_214

CLI v1.0

@

!

unit-type-control-start

unit-type unit 1 network gi uplink te

unit-type unit 2 network gi uplink te

unit-type unit 3 network gi uplink te

unit-type unit 4 network gi uplink te

unit-type unit 5 network gi uplink te

unit-type unit 6 network gi uplink te

unit-type unit 7 network gi uplink te

unit-type unit 8 network gi uplink te

unit-type-control-end

!

dot1x guest-vlan timeout 30

vlan database

vlan 2-3

exit

dot1x system-auth-control

dot1x traps authentication failure 802.1x mac

dot1x supplicant traps authentication failure

dot1x supplicant traps authentication success

dot1x mac-auth eap username groupsize 2 separator : uppercase

dot1x mac-auth password Password123

hostname FPN_FCS_1

radius-server host 10.10.10.253 key secret usage dot1.x

radius-server host source-interface vlan 1

snmp-server server

snmp-server community READ ro

snmp-server host 10.10.10.254 traps version 2c READ

clock timezone MOS +4

!

interface vlan 1

ip address 10.10.10.1 255.255.255.0

no ip address dhcp

!

interface vlan 2

ip address 20.20.20.1 255.255.255.0

!

interface vlan 3

dot1x guest-vlan

!

interface GigabitEthernet1/0/1

authentication open

spanning-tree portfast

!

...

interface GigabitEthernet1/0/9

dot1x guest-vlan enable

dot1x authentication mac

dot1x port-control auto

spanning-tree portfast

switchport access vlan 2

!

interface GigabitEthernet1/0/10

dot1x guest-vlan enable

dot1x authentication mac

dot1x port-control auto

spanning-tree portfast

switchport access vlan 2

!

...

Команды для настройки и диагностики

Настройки сервера авторизации (на примере Cisco ISE 3.1)

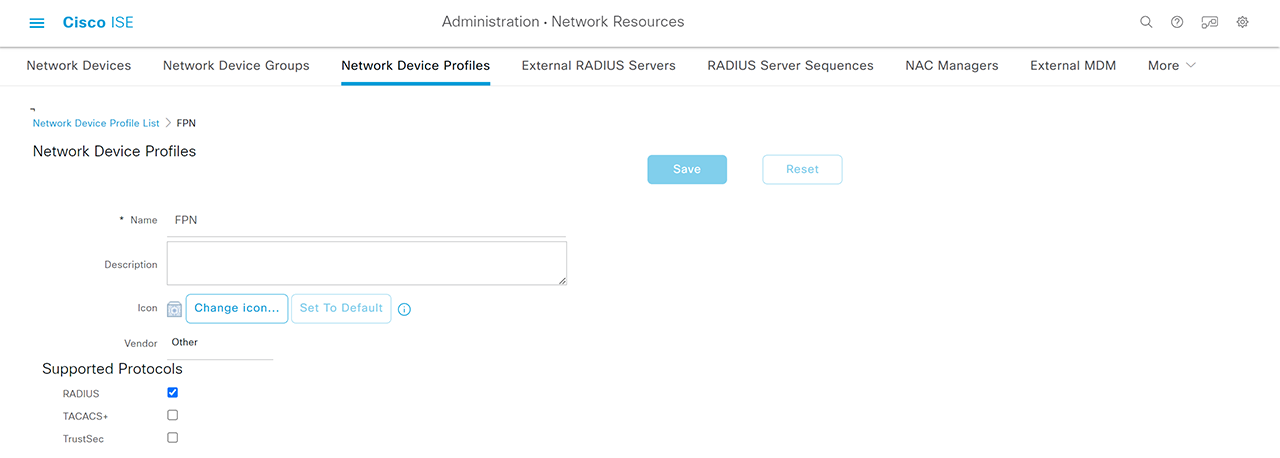

Необходимо создать группу сетевых устройств для коммутаторов F+:

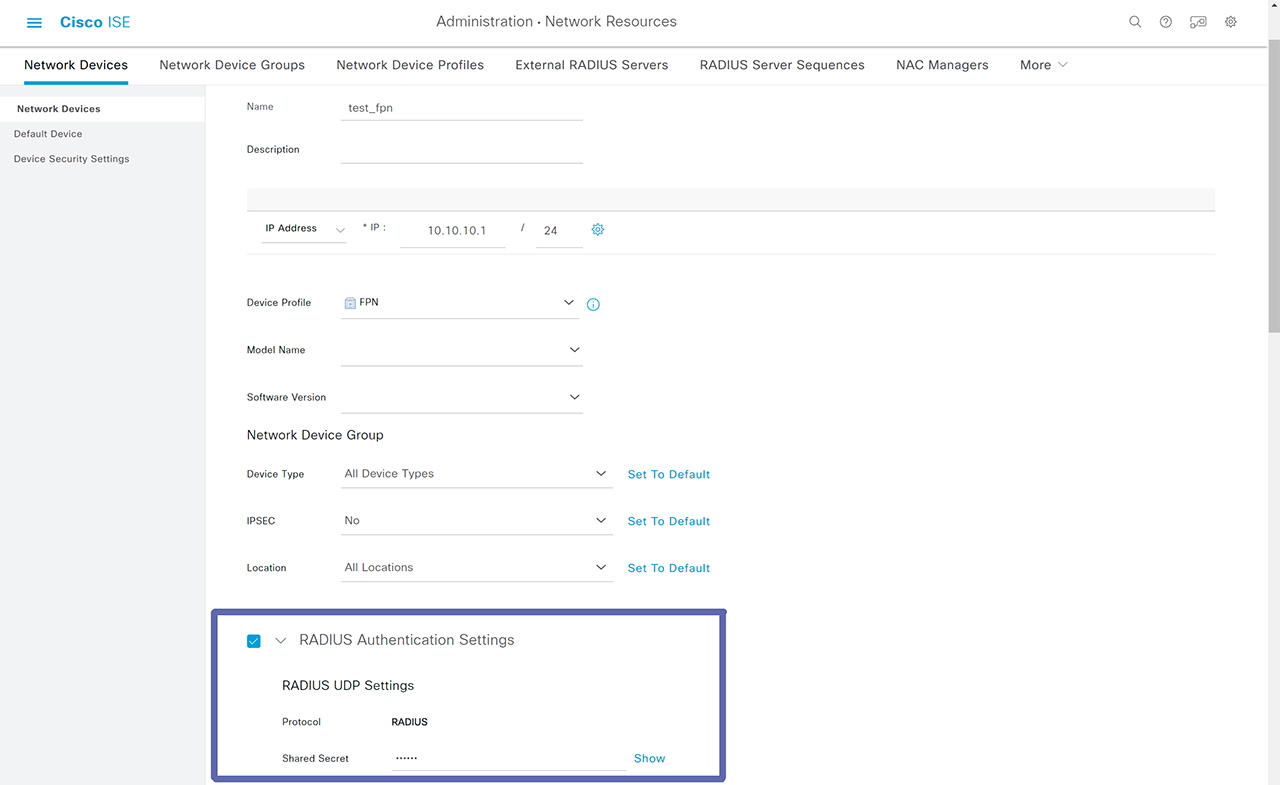

Завести коммутатор как известное устройство и задать секретную фразу соответствующую конфиграции коммутатра (в примере - "secret"):

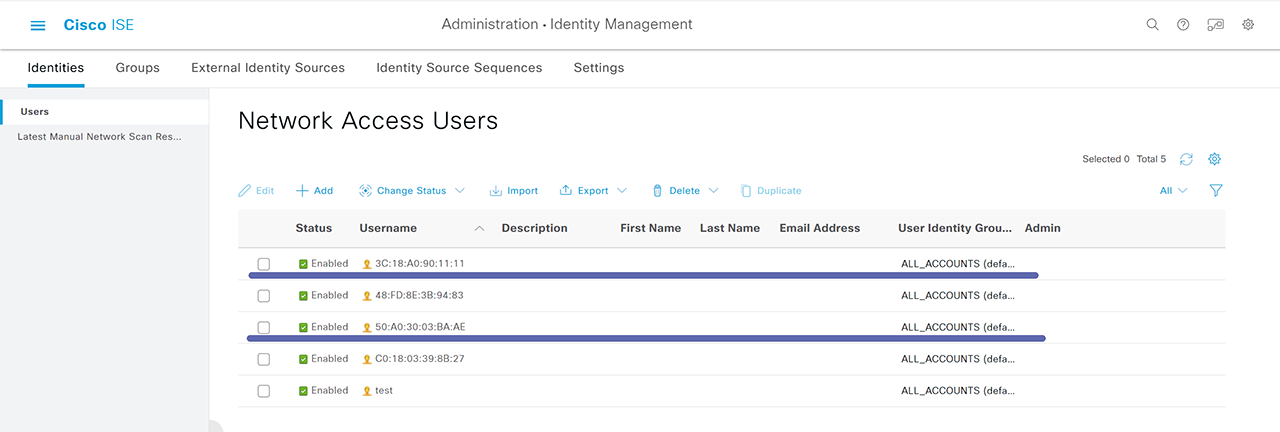

Необходимо создать пользователей с Username = MAC, паролем из конфигурации коммутатора (в примере - Password123):

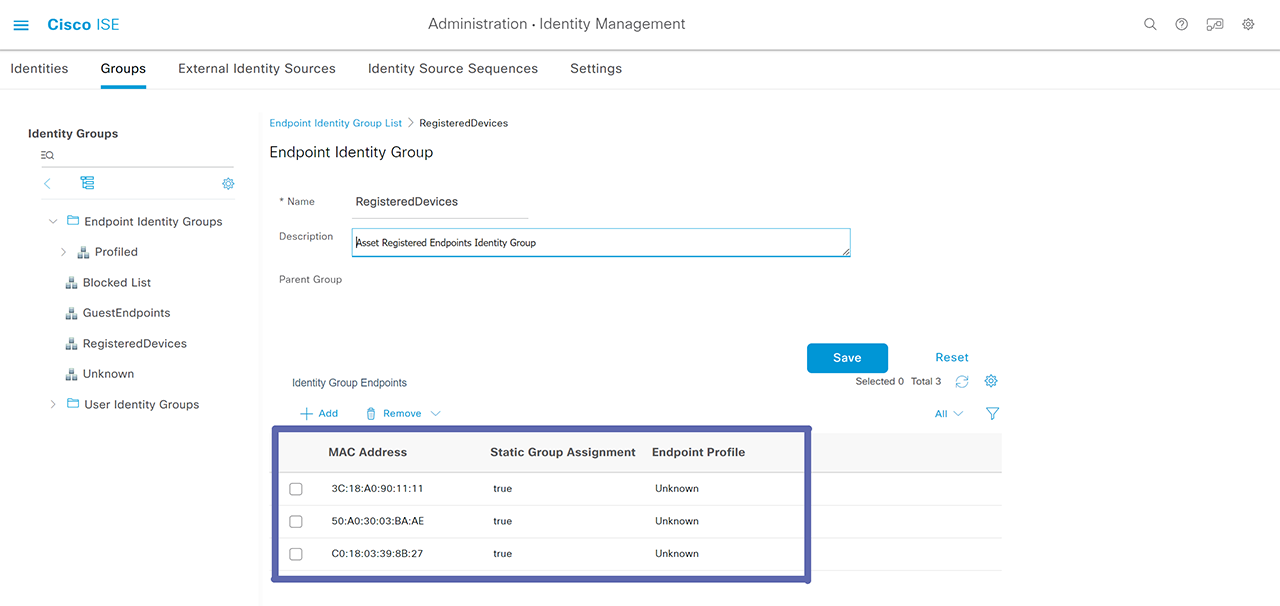

А так же д�обавить MAC-адреса устройств в одну из identity груп:

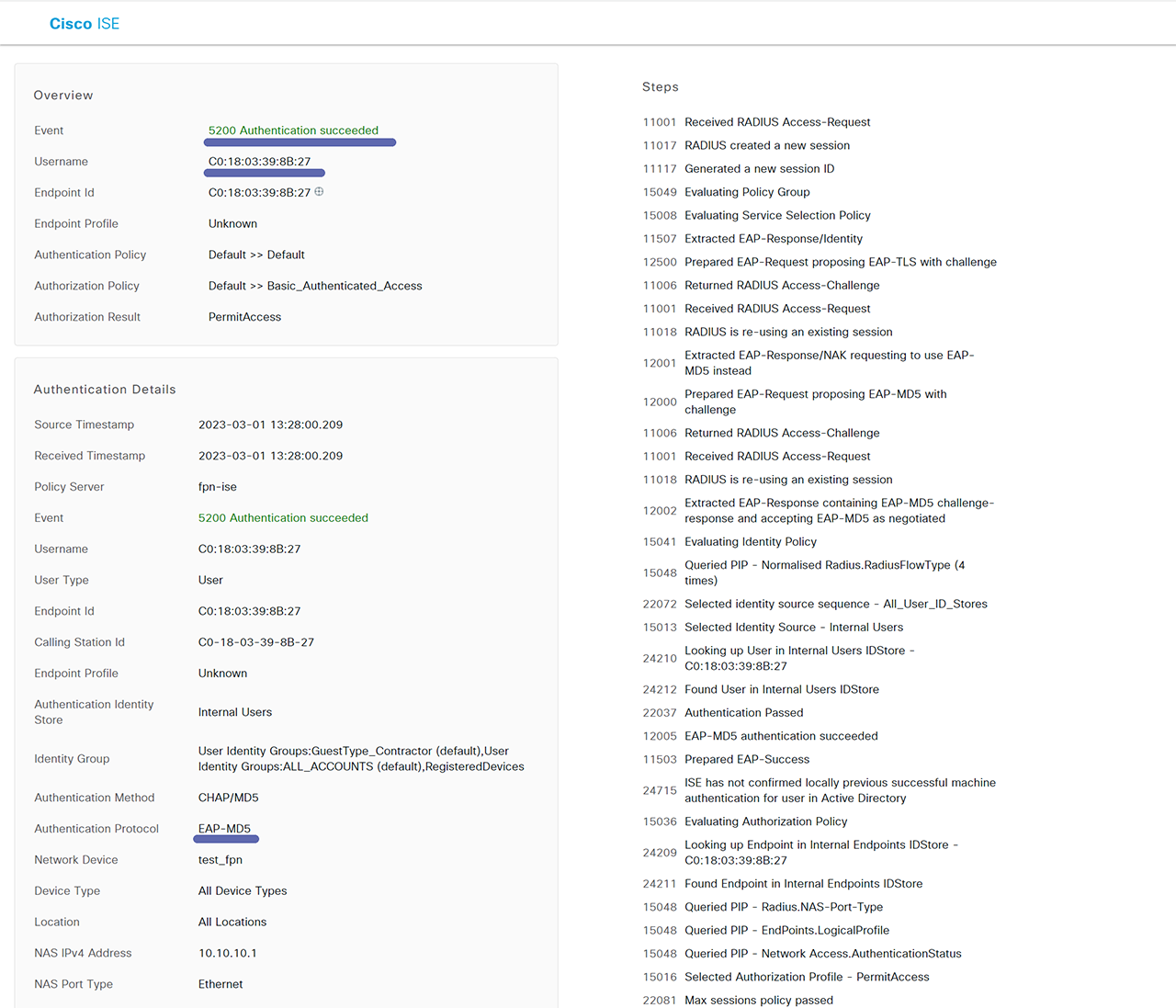

Статус авторизации: