Настройка 802.1X аутентификации пользователя

Для устройств поддерживающих работу супликанта 802.1x используется аутентификация по имени пользователя и паролю или по сертификату. В данном примере рассматривается конфигурация по имени пользователя и паролю, в качестве сервера авторизации используется Cisco ISE версии 3.1.

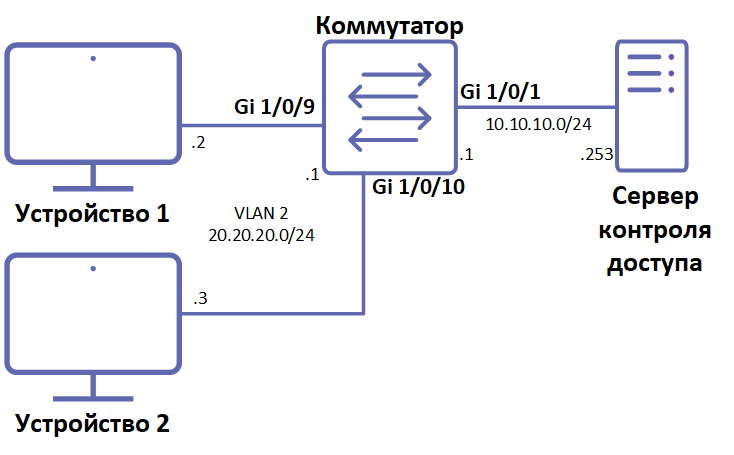

Топология

Процедура настройки

Для настройки необходимо настроить IP-интерфейс и подключение к радиус серверу с адресом 10.10.10.253, по стандартным портам (1812, 1813) и с секретной фразой "secret":

FPN_FCS_1#conf t

FPN_FCS_1(config)#interface vlan 1

FPN_FCS_1(config-if)#no ip address dhcp

FPN_FCS_1(config-if)#ip address 10.10.10.1 255.255.255.0

FPN_FCS_1(config-if)#exit

FPN_FCS_1(config-if)#radius-server host 10.10.10.253 key secret usage dot1.x

FPN_FCS_1(config-if)#radius-server host source-interface vlan 1

FPN_FCS_1(config-if)#exit

Для пользователей которые не смогли авторизоваться, можно настроить ограниченный доступ к сети в гостевом VLAN (например для устройств которым требуется скачать отдельный супликант) и параметры для МАС-аутентификации:

FPN_FCS_1(config)#dot1x guest-vlan timeout 30

FPN_FCS_1(config)#interface vlan 3

FPN_FCS_1(config-if)#dot1x guest-vlan

FPN_FCS_1(config-if)#exit

FPN_FCS_1(config)#dot1x mac-auth eap username groupsize 2 separator : uppercase

FPN_FCS_1(config)#dot1x mac-auth password Password123

Необходимо так же глобально включить авторизацию с использованием 802.1X (dot1x system-auth-control). Так же можно включить отправку трап сообщений для системы мониторинга по событиям авторизации:

FPN_FCS_1(config)#dot1x system-auth-control

FPN_FCS_1(config)#dot1x traps authentication failure 802.1x mac

FPN_FCS_1(config)#dot1x supplicant traps authentication failure

FPN_FCS_1(config)#dot1x supplicant traps authentication success

И настроить режимы авторизации на портах коммутатора, определить возможность работы на них гостевого VLAN, порядок используемых методов авторизации, в нашем примере сначала 802.1x, если не успешно по МАС адерсу. И последнее - включить авторизацию на порту командой dot1x port-control auto:

FPN_FCS_1(config)#interface range GigabitEthernet1/0/9 - 10

FPN_FCS_1(config-if-range)#dot1x guest-vlan enable

FPN_FCS_1(config-if-range)#dot1x authentication 802.1x mac

FPN_FCS_1(config-if-range)#dot1x port-control auto

Опционально включим режим portfast для spanning-tree и зададим VLAN доступа:

FPN_FCS_1(config-if-range)#spanning-tree portfast

FPN_FCS_1(config-if-range)#switchport access vlan 2

Опционально настройки поведения коммутатора относительно динамически назначаемого VLAN-ID в ответе от Radius-сервера используется командаdot1x radius-attribute vlan.

В случае успеха порты будут в VLAN 2, а статус авторизации на порту будет "Authorized". Если от Radius-сервера будет передан идентификатор пользовательского VLAN, пользователь будет помещен в этот VLAN. Просмотреть статус пользователей можно командой show dot1x users:

FPN_FCS_1#show dot1x users

MAC Auth Auth Session VLAN

Port Username Address Method Server Time

-------- ---------------- ----------------- ------ ------ -------------- ----

gi1/0/10 test 00:e0:4c:36:01:e2 802.1X Remote 00:12:53 10

Итоговая конфигурация коммутатора

config-file-header

FPN_FCS_1

v3.1.0.39 / RLINUX_930_214

CLI v1.0

@

!

unit-type-control-start

unit-type unit 1 network gi uplink te

unit-type unit 2 network gi uplink te

unit-type unit 3 network gi uplink te

unit-type unit 4 network gi uplink te

unit-type unit 5 network gi uplink te

unit-type unit 6 network gi uplink te

unit-type unit 7 network gi uplink te

unit-type unit 8 network gi uplink te

unit-type-control-end

!

dot1x guest-vlan timeout 30

vlan database

vlan 2-3

exit

dot1x system-auth-control

dot1x traps authentication failure 802.1x mac

dot1x supplicant traps authentication failure

dot1x supplicant traps authentication success

dot1x mac-auth eap username groupsize 2 separator : uppercase

dot1x mac-auth password Password123

hostname FPN_FCS_1

radius-server host 10.10.10.253 key secret usage dot1.x

radius-server host source-interface vlan 1

snmp-server server

snmp-server community READ ro

snmp-server host 10.10.10.254 traps version 2c READ

clock timezone MOS +4

!

interface vlan 1

ip address 10.10.10.1 255.255.255.0

no ip address dhcp

!

interface vlan 2

ip address 20.20.20.1 255.255.255.0

!

interface vlan 3

dot1x guest-vlan

!

interface GigabitEthernet1/0/1

authentication open

spanning-tree portfast

!

...

interface GigabitEthernet1/0/9

dot1x guest-vlan enable

dot1x authentication 802.1x mac

dot1x port-control auto

spanning-tree portfast

switchport access vlan 2

!

interface GigabitEthernet1/0/10

dot1x guest-vlan enable

dot1x authentication 802.1x mac

dot1x port-control auto

spanning-tree portfast

switchport access vlan 2

!

...

Команды для настройки и диагностики

Настройки сервера авторизации (на примере Cisco ISE 3.1)

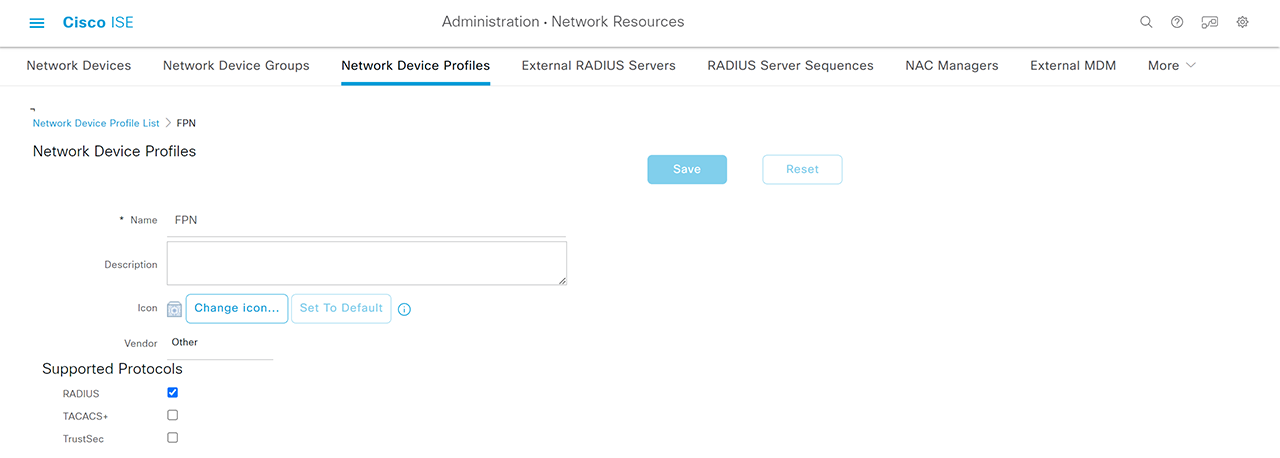

Необходимо создать группу сетевых устройств для коммутаторов F+:

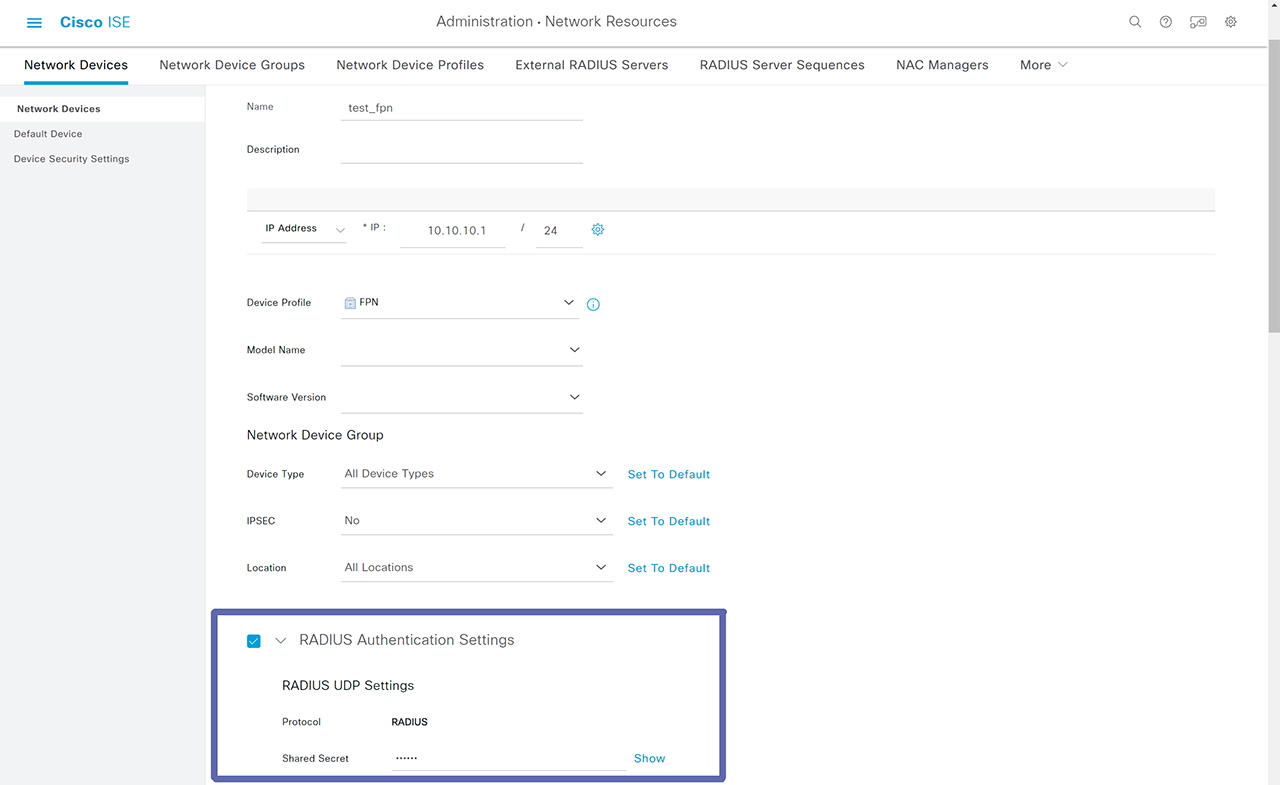

Завести коммутатор как известное устройство и задать секретную фразу соответствующую конфиграции коммутатра (в примере - "secret"):

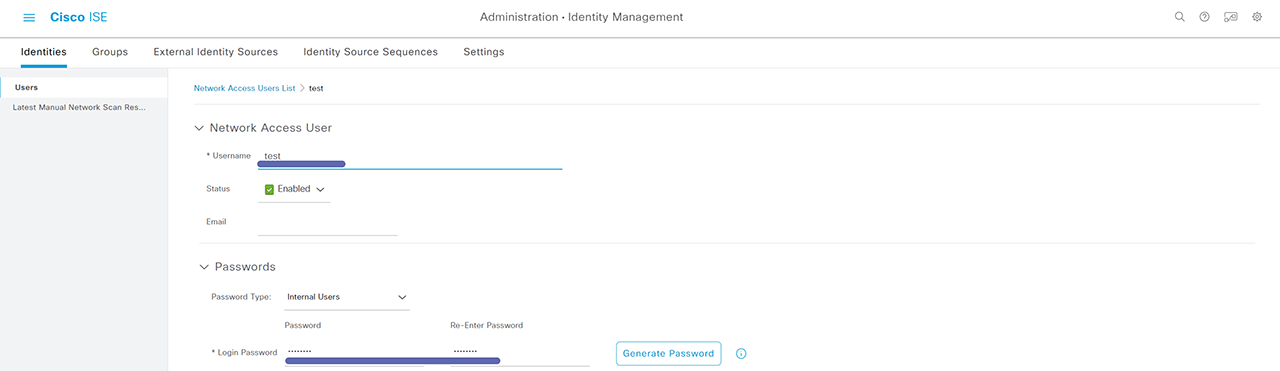

Необходимо создать пользователей с именем пользователя и паролем.

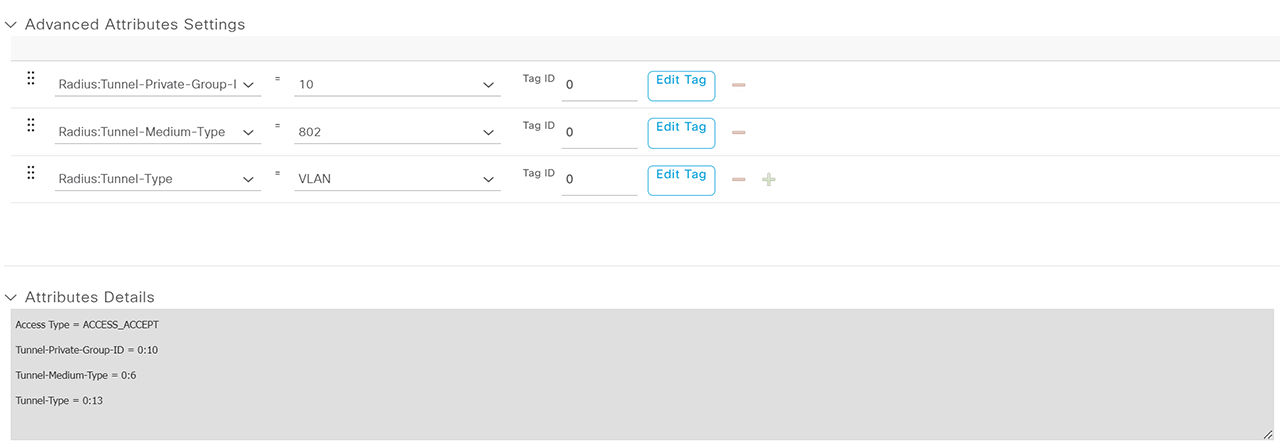

Настройки VLAN в Policy Result:

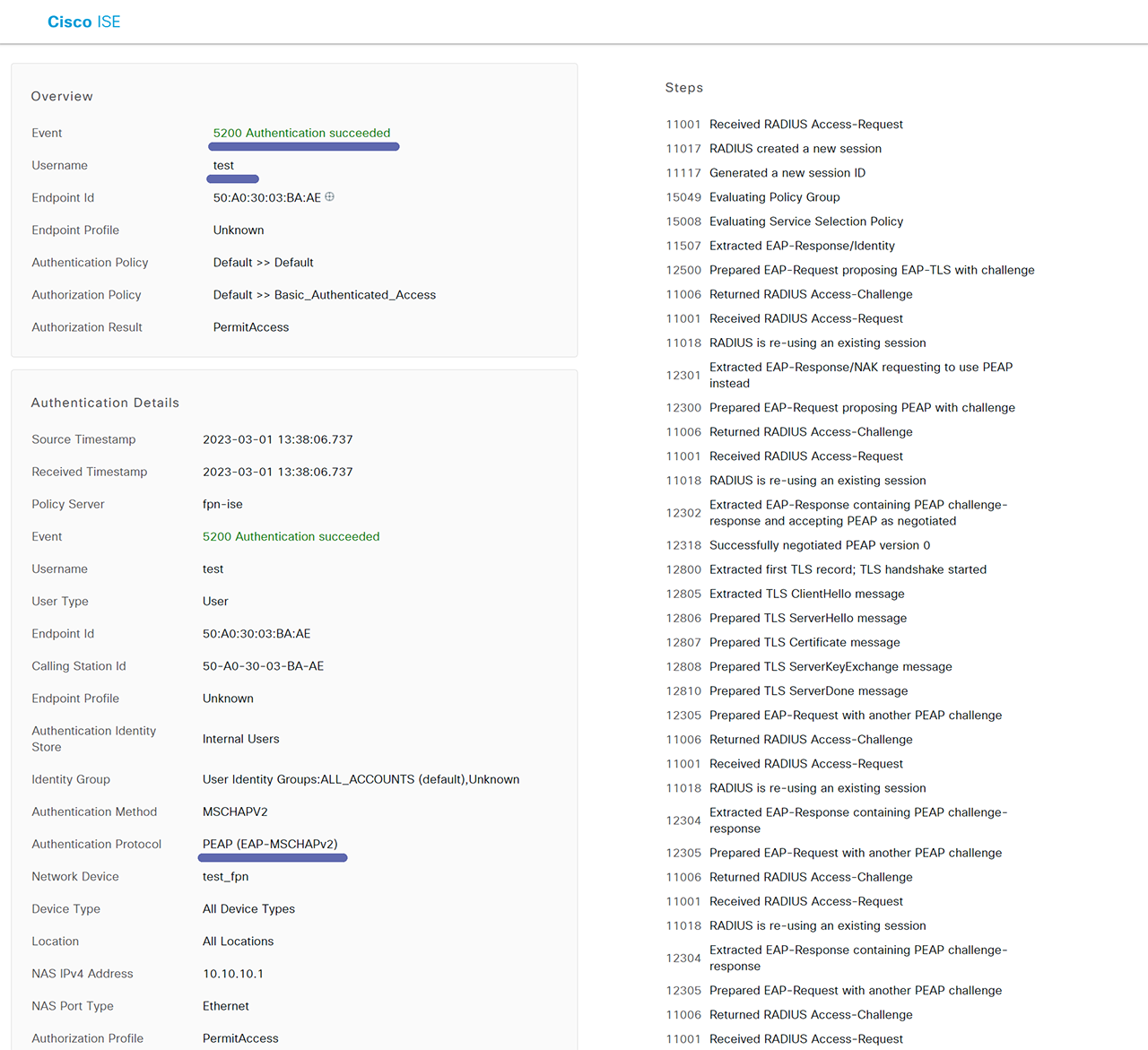

Статус авторизации:

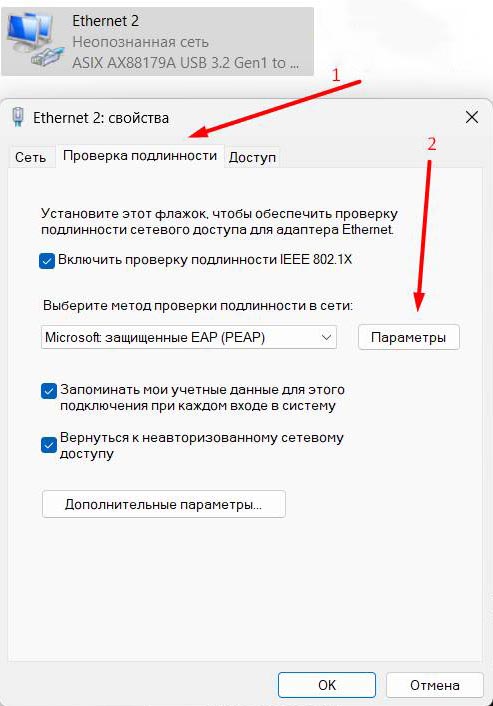

Настройки Windows супликанта 802.1x

Необходимо включить проверку подлиности для адаптера:

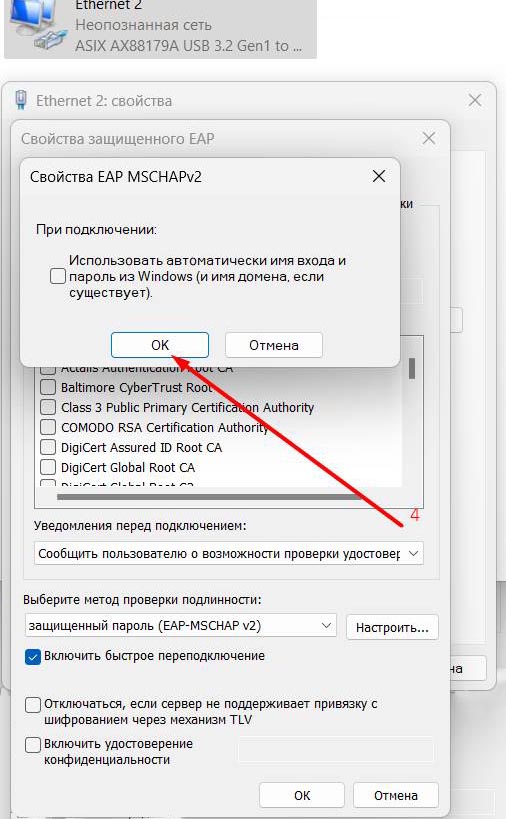

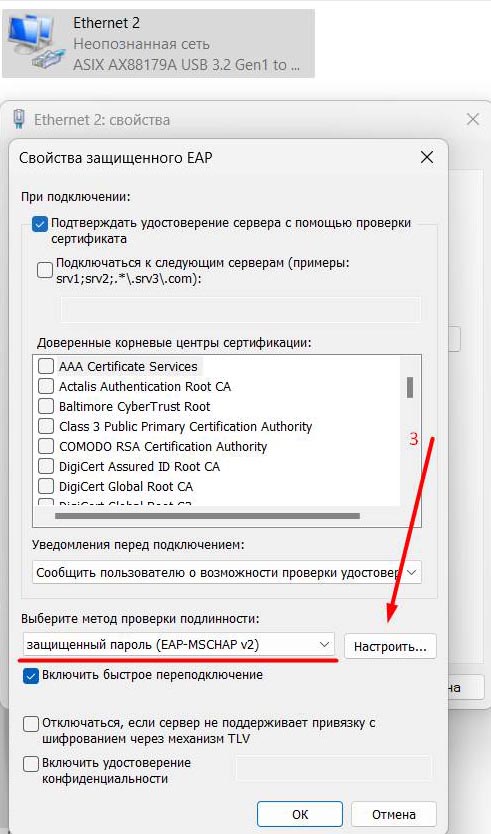

Выбрать в "Параметрах" режим EAP-MSCHAP v2:

Задать механизм задания логина и пароля (если не ставить отметку об использовании учетной записи Windows при попытке подключения появится окно для ввода логина и пароля: