Radius

Краткое описание

RADIUS (Remote Authentication Dial-In User Service) — протокол удаленной аутентификации пользователей, разработанный для централизованного управления аутентификацией, авторизацией и учетом (AAA — Authentication, Authorization and Accounting) пользователей при запросе доступа к различным сетевым службам и ресурсам. Сервер RADIUS отвечает за получение запросов пользователя на подключение, аутентификацию пользователя, хранит базу данных для AAA и связывается с клиентом на сетевом устройстве для реализации AAA. Транзакции между клиентом и сервером проверяются с помощью общего ключа, который шифруется перед отправкой через сеть.

На коммутаторе пользователям возможно два варианта получения уровней доступа: используя локальные настройки уровня доступа или используя разрешения, настроенные на Radius сервере.

Назначение уровня пользователю локально возможно, используя команду:

username USERNAME role (network-admin|network-engineer|network-operator|network-user) password (encrypted|) PASSWORD

Где,

- network-admin (Network Administrator) - пользователь с полным функционалом;

- network-engineer (Network Engineer) - пользователь с полным доступом с возможностью внесения и сохранения изменений в конфигурации;

- network-operator (Network Operator) - пользователь, которому доступны временные изменения, не сохраняемые после рестарта;

- network-user (Network User) - пользователь, которому доступен только мониторинг, без изменения конфигурации.

В случае же использования настроек уровня доступа с удаленного Radius сервера, пользователи получают тот уровень, который сконфигурирован для них на сервере. При этом присваивается определенный уровень привилегий, в соответствии с таблицей ниже:

| Role | Privilege Level |

|---|---|

| Network Administrator | 15 |

| Network Engineer | 10-14 |

| Network Operator | 5-9 |

| Network User | 1-4 |

С уровнем привилегий 0 не разрешен доступ в оборудование.

Настройки коммутатора с получением прав от удаленного сервера Radius

switch#conf t

switch(config)#radius-server host <RADIUS_IP> vrf management key TEST

switch(config)#aaa authentication login default vrf management group radius local

switch(config)#

Рассмотрим конфигурацию коммутатора для подключения к Radius серверу на примере топологии:

Пример настройки конфигурации

Рассмотрим конфигурацию коммутатора для подключения к Radius серверу на примере топологии:

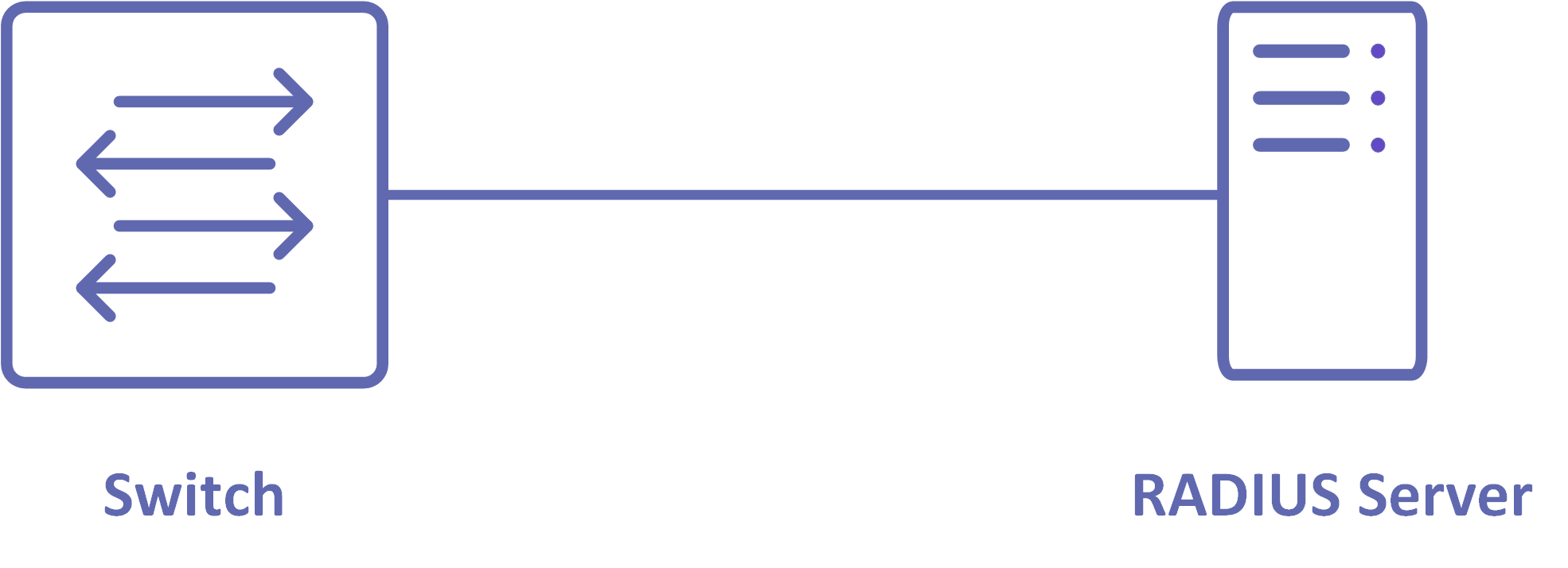

Рисунок 1-1: Топология

SW1-R2-U16(config)#username ktanvir role network-admin password Admin123#

SW1-R2-U16(config)#radius-server host 10.17.64.53 vrf management key TEST

SW1-R2-U16(config)#aaa authentication login default vrf management group radius local

SW1-R2-U16(config)#end

Команда username ktanvir role network-admin password Admin123# дает возможность авторизоваться на коммутаторе при недоступности Radius сервера.

Проверка

SW1-R2-U16#show radius-server

timeout value: 5

Total number of servers:1

Following RADIUS servers are configured:

10.17.64.53:

available for authentication on port:1812

available for accounting on port:1813

timeout:5

RADIUS shared secret:********

SW1-R2-U16#

SW1-R2-U16#show running-config

!

!Last configuration change at 14:05:33 UTC Mon Dec 02 2024 by root

!

no service password-encryption

!

hostname SW1-R2-U16

!

logging monitor 7

!

ip vrf management

!

ipv4-forwarding mtu-exceeded action drop

ip domain-lookup vrf management

no ip domain-lookup

bridge 1 protocol rstp vlan-bridge

tfo Disable

data-center-bridging enable bridge 1

feature telnet vrf management

feature ssh vrf management

radius-server host 10.17.64.53 vrf management key 7 WAWY

aaa authentication login default vrf management group radius local

snmp-server enable snmp vrf management

snmp-server view all .1 included vrf management

snmp-server community zabbix group network-operator vrf management

ntp enable vrf management

ntp logging vrf management

ntp server 10.17.64.53 vrf management

username admin role network-admin password encrypted $1$4DmSD091$.atYJ4E0ZjlDwji

O.DmZD0

username ktanvir role network-admin password encrypted $1$bJoW51g.$uupD6kY0OJ.qf

jHJPHqOK.

Чтобы посмотреть какие пользователи и каким способом авторизовались, используется команда show users:

SW1-R2-U16#show users

Current user : (*).

Lock acquired by user : (#).

CLI user : [C].

Line User Idle Location PID TYPE Role

(*) 0 con 0 [C]root 00:01:03 ttyS0 2372 Local network-admin

130 vty 0 [C]steve 00:00:45 pts/0 2682 Remote network-admin

131 vty 1 [C]jacob1 00:00:18 pts/1 2772 Remote network-engineer

132 vty 2 [C]packet1 00:00:04 pts/2 2837 Remote network-user

SW1-R2-U16#

Где, поле Type указывает каким образом авторизовался пользователь: Local - локально, Remote - с удаленного Radius сервера.